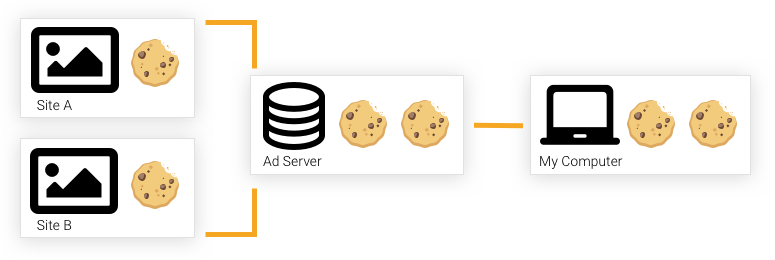

第三方 Cookie 由您当前访问的域名之外的其他域名设置在您的计算机上。例如,如果我登录 css-tricks.com,我将从 css-tricks.com 获取一个处理我的身份验证的 Cookie。但是 css-tricks.com 也可能从其他某个网站加载图像。在线广告中的一种常见策略是渲染一个“跟踪像素”图像(名称恰如其分,对吧?),用于跟踪广告展示次数。对该图像(例如,ad.doubleclick.com)的其他网站的请求也可能设置 Cookie。

Eric Lawrence 解释了这个问题

跟踪像素的 Cookie 被称为第三方 Cookie,因为它是由与页面本身无关的域名设置的。

如果您稍后访问 B.textslashplain.com,该网站也包含来自 ad.doubleclick.net 的跟踪像素,则在您访问 A.example.com 时设置的跟踪像素的 Cookie 将发送到 ad.doubleclick.net,现在该跟踪器知道您已访问这两个网站。随着您浏览越来越多的包含来自同一提供商的跟踪像素的网站,该提供商可以建立您喜欢访问的网站的非常完整的配置文件,并利用这些信息向您投放广告,将数据出售给数据聚合公司等。

但时代在变。Eric 继续解释浏览器格局

- Brave: 默认情况下阻止

- Safari: “智能跟踪预防”更加复杂,但它确实默认情况下阻止第三方 Cookie(2019 年 2 月 21 日)。

- Firefox: 默认情况下阻止已知的跟踪器(2019 年 9 月 3 日)

- Edge:您可以启用 跟踪预防 并选择一个级别。“平衡”中间级别仍然允许第三方身份验证之类的内容(2019 年 6 月 27 日)。

- Chrome:默认情况下阻止即将 推出(2020 年 2 月 4 日)。略有不同,因为 Cookie 将默认设置为仅限第一方。Edge 和 Firefox 计划匹配更改。

默认设置是关键,因为所有浏览器都提供了一些阻止第三方 Cookie 的方法。但当然,实际上没有人这样做。Jeremy

很难相信我们曾经允许第三方 Cookie 和脚本。它们共同造成了万维网最严重的弊病。

2019 年是我们显然达到临界点的一年。

请注意,默认情况下,Firefox 仅阻止来自已知跟踪器的域的第三方 Cookie。阻止所有第三方 Cookie 可能会破坏太多东西,而且我不认为任何浏览器目前或将来都会这样做。

默认情况下 SameSite=Lax 不是隐私增强功能,而是安全增强功能

如果我理解正确,Chrome 80+ 将默认设置

SameSite=Lax。但是,像 ad.doubleclick.com 这样的第三方跟踪器可以选择在其 Cookie 上设置SameSite=None,并继续执行他们过去能够执行的所有跟踪操作。因此,此更改无助于保护用户的隐私免受广告跟踪器的侵害,而是对安全性的改进,有助于保护网站和用户免受 CSRF 攻击。Brave、Safari、Firefox 和 Edge(?)执行的跟踪阻止功能有所不同,因为第三方跟踪器对此无权干预,它们无法选择退出。

Eric Law 在此处解释了 SameSite=Lax 更改对隐私的影响

第三方像素通过什么机制知道您正在访问哪些网站?

我发现这个概念有点令人困惑

跟踪器如何知道您访问了哪些网站?仅仅因为您在两次访问中都使用了相同的第三方 Cookie 本身并不能解释跟踪器如何知道您访问了哪些网站。它是否正在读取

Referer标头或其他内容?设置推荐来源策略如何影响这一点?crossorigin="anonymous"怎么样?